Magniber 랜섬웨어 복구툴 (랜덤벡터 복구기능 포함)

기존의 메그니베르(Magniber) 랜섬웨어 복구툴을 GUI형태로 개선하였으며, 4월 8일부터 확인된 가변적 벡터로 인해 복구가 불가능한 부분을 지원한다. (단, 확장자, 키 정보와 함께 암호화/복호화 파일 쌍이 존재하는 경우로 제한)

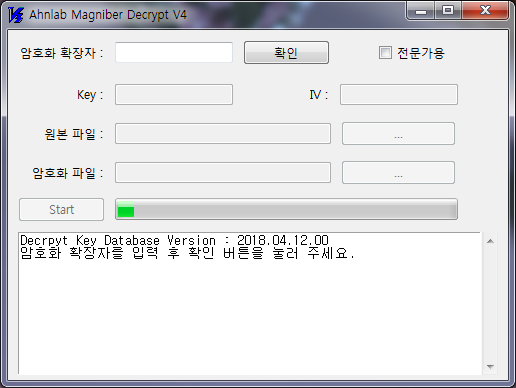

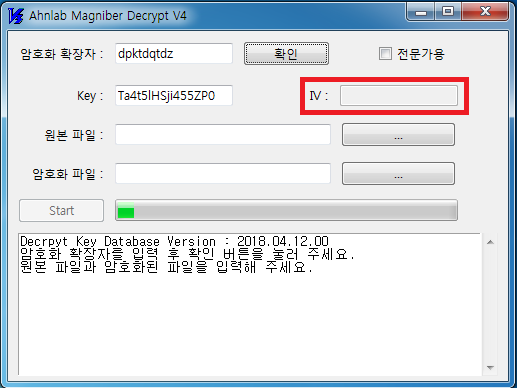

새로운 복구툴은 아래와 같은 화면이며, 암호화 확장자 정보만 입력하면 해당하는 키(Key), 벡터(IV)정보가 보여지는 구조를 갖는다. 확장자에 대한 키, 벡터정보는 복구툴 내부에 “magniber.db” 이름의 데이터베이스 파일로 관리되며 지속적으로 업데이트하여 제공할 예정이다. (2019년 10월 현재는 종료함) 만약, 확장자 입력 후 키, 벡터정보가 보여지지 않으면 복구가 불가능한 것으로 “magniber.db” 파일이 업데이트가 되어야 한다.

[복구툴 사용방법]

1) 감염된 PC에 “MagniberDecrypt.exe” 파일을 다운로드 및 실행합니다.

– 복구 시 드라이브를 자동으로 탐색하기 때문에 설치 경로는 중요하지 않습니다.

2) 복구툴 실행 시, 같은 경로에 설치파일이 포함된 폴더가 생성되고, 자동으로 프로그램이 실행됩니다. 프로그램 창이 뜨면 암호화 확장자를 입력하는 부분에 암호화된 파일의 확장자를 입력하고 “확인” 버튼을 누릅니다.

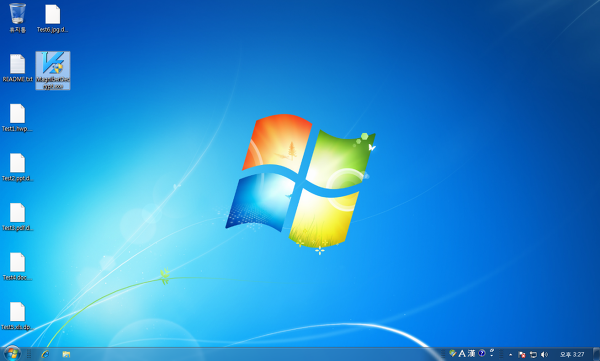

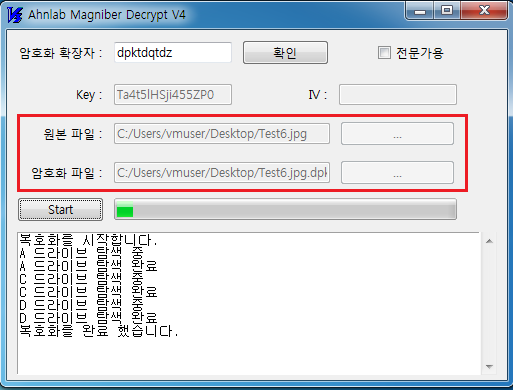

사례(1) : 확장자 입력 시 Key와 IV 값 모두 표시

확장자를 입력하고 “확인” 버튼을 눌렀을 때 Key와 IV 값이 존재하는 경우, “Start” 버튼을 누르면 자동으로 파일을 복구합니다. 암호화된 파일은 삭제되지 않습니다. 이에 복호화를 위한 별도의 용량을 확보해 두어야 합니다.

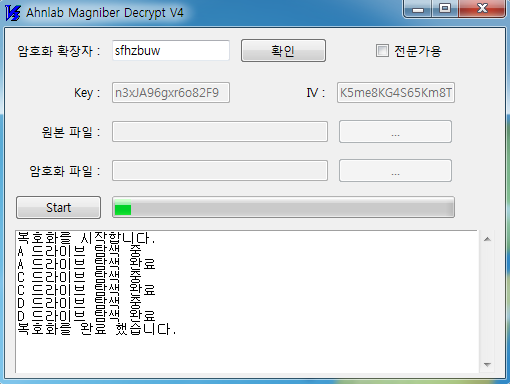

사례(2) : 확장자 입력 시 Key 값만 존재 (IV 값 없음)

아래의 그림에서 처럼 확장자를 입력했을 때 Key 값만 존재하는 경우, 원본 파일과 암호화된 파일이 필요합니다. 원본 파일은 랜섬웨어 감염 시 접속되는 페이지에서 제공하는 복구 작업을 통해 얻어야 합니다 일정시간이 지나면 해당 서비스 페이지에 접속이 불가능하니 감염 시점에 복구 파일을 백업해 둘 필요가 있습니다.

ASEC블로그: http://asec.ahnlab.com/1127 (참고)

원본 파일과 감염된 파일 한 쌍이 확보된 경우, 복구툴 “원본 파일”, “암호화 파일”에 각각의 파일 경로를 입력합니다. “…” 버튼 클릭 시 파일을 선택할 수 있습니다. 입력 후 “Start” 버튼을 누르면 자동으로 파일을 복구합니다. 감염 파일은 삭제되지 않습니다.

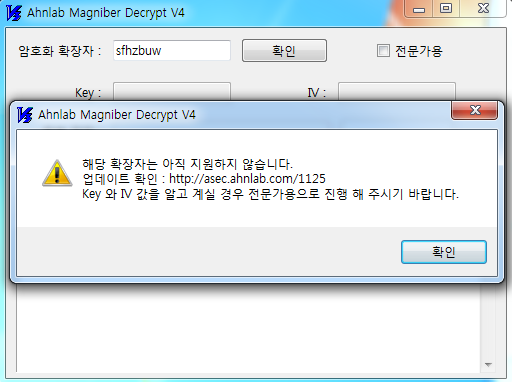

사례(3) : 확장자 입력 시 지원하지 않는다는 경고 창 생성 (magniber.db 파일 업데이트 필요)

1) 확장자 입력 시 아래 그림과 같은 경고창이 발생하는 경우, 게시글에 첨부된 “magniber.db” 파일 업데이트가 필요합니다. “magniber.db” 파일은 확장자, Key, IV 값이 저장되어 있으며 지속적으로 업데이트 될 예정입니다.

2) ASEC블로그를 통해 데이터베이스 파일이 업데이트된 경우, “MagniberDecrypt.exe” 파일을 실행한 경로와 같은 경로에 생성된 폴더(“AhnlabMagniberDecrypt”)로 들어가서 “magniber.db” 파일을 덮어씁니다.

[주의]

“magniber.db” 파일을 업데이트 한 경우, 원본 “MagniberDecrypt.exe”를 재 실행시키면 “magniber.db” 파일이 초기화됩니다. 따라서 복구툴을 종료하고 다시 실행시킬 경우에는 AhnlabMagniberDecrypt 폴더에 존재하는 “MagniberDecrypt.exe”를 사용하세요.

사례(4) : magniber.db 가 아닌 수동으로 값을 입력해야 하는 경우

복구툴 우측 상단에 존재하는 “전문가용”을 체크하고 키와 벡터 정보를 직접 복구툴에 입력해줍니다. 입력 후 “Start” 버튼을 누르면 자동으로 파일을 복구합니다. 암호화된 파일은 삭제되지 않습니다. 이에 복호화를 위한 별도의 용량을 확보해 두어야 합니다.

*복구툴 다운로드: https://www.ahnlab.com/kr/site/download/product/productVaccineList.do

(위 페이지 접속하여 “MagniberDecrypt.exe” 파일 다운로드)

“안랩이 제공하는 전용 백신 및 랜섬웨어 복구툴은 사용자가 비영리 목적으로 다운로드하여 설치 및 이용할 수 있으나 영리적인 목적으로의 사용은 금지되어 있습니다.

만약 영리적인 목적의 이용 · 판매 · 재판매 행위가 확인될 시에는 법적 조치를 취할 수 있음을 밝혀둡니다.”

[4월 19일자] – Update!!

[4월 12일자]

* 기존에 아래의 페이지에 [표] 형태로 제공한 확장자/키/벡터 정보는 수량이 많아, 앞으로는 DB파일과 엑셀파일 형태로 첨부하여 제공합니다.

* 기존 Github에 공개된 Magniber 랜섬웨어 복구관련 소스코드에서는 CHUNK_SIZE 가 128 바이트로 되어있으나, 현재 국내 유포되는 형태는 0x100000 바이트이다. 해당 값이 수정되지 않으면, 일부 복구된 파일 끝에 패딩 데이터가 존재하여 실행 시, 손상파일로 인식될 수 있다.

– https://gist.github.com/evilsocket/b89df665e6d52446e3e353fc1cc44711

복구가능목록.xlsx

복구가능목록.xlsx magniber.db

magniber.db